对PCDN这个群体我真的是服了,为了均衡上下行比例先是刷高校镜像站,然后吸BT的血,现在薅到普通站长头上了……国内互联网本来就乌烟瘴气的,欺负到什么事都只能自认倒霉的自发电的群体头上,良心不会痛么?

目前本站已关闭CDN服务,待事件平息后再进行优化。

更新:别揍了,别揍了,我服了

不给刷CDN也别ddos啊……博主纯纯摸鱼养老,博客都快长草了,别打了别打了!接连被打这个博客只能躺给你们看了……

攻击情况

2024年7月7日,时间周期约20:00-24:00,流量消耗189.03G,当时以为是正常的偶发性网络攻击,未采取应对措施。来源IP段是山西太原联通211.90.146.0/24和221.205.168.0/23。

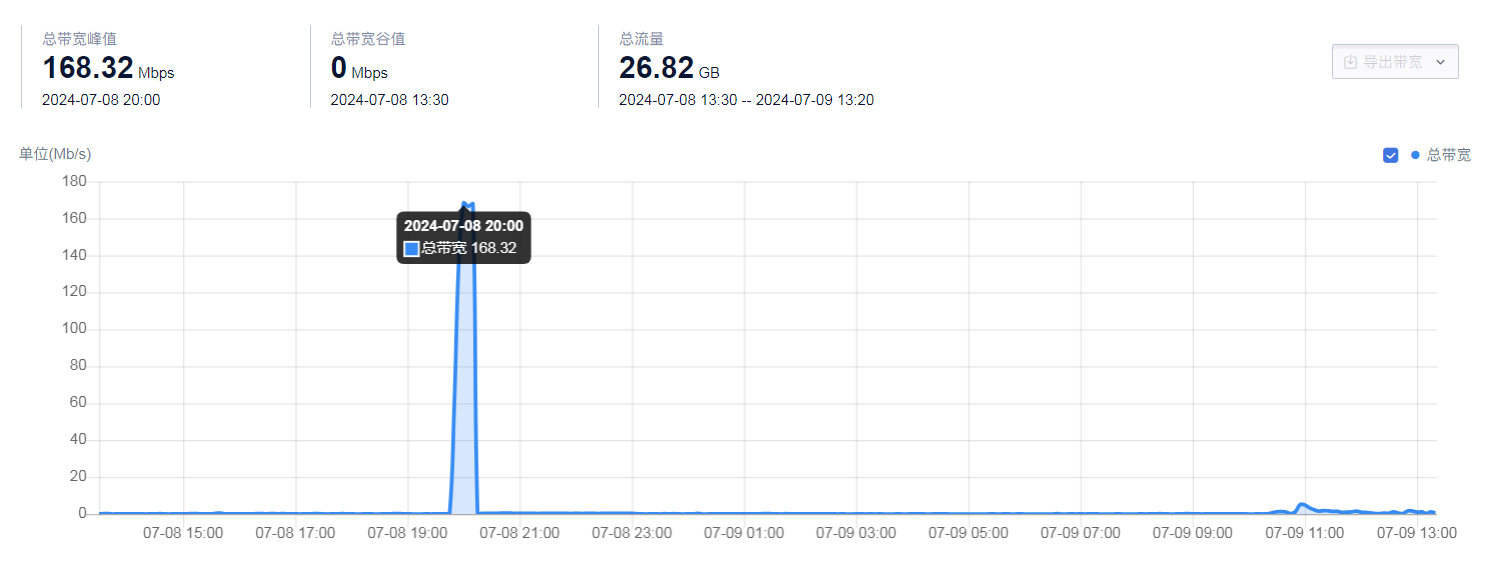

2024年7月8日,时间约20:00,流量消耗26.82G,收到告警后对CDN进行了停机。来源IP段是山西太原联通211.90.146.0/24和221.205.168.0/23。在与群友交流后,确认为普遍事件,屏蔽了山西太原联通的2个IP段。2024年7月9日恢复了CDN服务,当日未产生攻击流量。

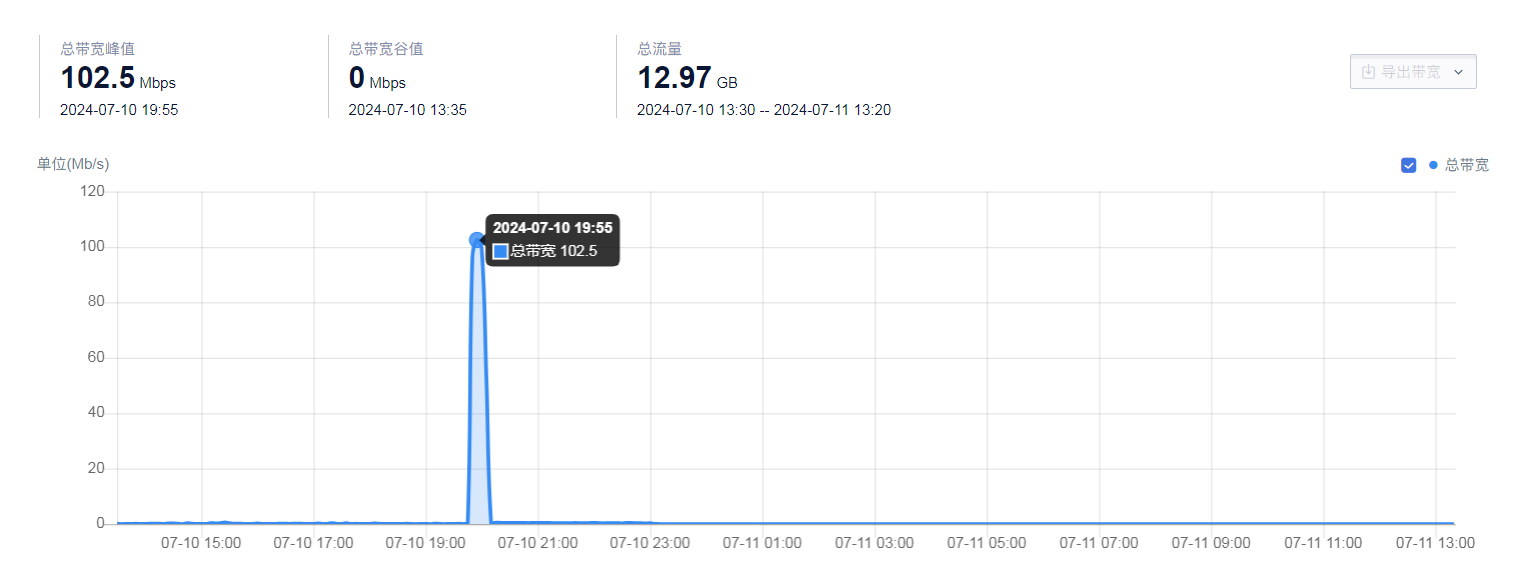

2024年7月10日,时间约20:00,流量消耗12.97G,从群友处得到其更换了IP段后对CDN进行了停机操作。攻击IP段变为118.81.185.0/24和118.81.184.0/24。

结语

由于先前的一些安全措施响应,本站目前损失共计在220G左右,整体在可控范围内。但优刻得的CDN安全功能非常羸弱,在事件期间不具备开启的条件。也希望看到的各位站长对自己的CDN、对象存储服务多加注意,及时更新黑名单IP段,适当关停部分不必要的分发服务以避免风险。

攻击特征是对某一个较大的媒体文件(图片、视频)反复请求,每个请求的IP、UA均有轮换。其使用的refer为媒体文件本身,所以通过防盗链限制空refer并没有效果。目前应对措施只有IP黑名单、限速、请求频率限制比较有效,此外也可以删除被刷的文件。

目前已通过腾讯云EdgeOne团队找到了大量的受害群体,EdgeOne安全团队也不堪其扰在不断商讨解决方案。对站长而言,暂时并没有很好的维权方案,若有需要本站可提供受攻击时的完整日志记录。

我国内单独用的azure cdn 刚恢复没几天也被c了

这些人也是醉了,要刷直接去刷百度网盘和微信的安装包就行了啊,带宽还足,为啥要刷个人站长的CDN?

有些文章图片尺寸略大,由于文章中栏宽度太小,点击图片没有放大效果,只能建议新窗口打开查看,建议添加图片灯箱。

请问下.vc 是怎么备案的,我看可备案的后缀里不包含,想备案 .best 的不知道可不可以

有点慌了对象存储我把钱用完就不用了。以前放阿里云被d过好几次,本来就是挂着玩玩的多余的成本吃瓶水也是好的

吓死,刷完镜像源又来继续霍霍各个中小站点,好在自己的博客并没有被刷……立刻撤掉了来的dcdn

这些天天搞这些

闲鱼上有卖家在售卖一款所谓的pcdn流量自动补充软件,声称自动更新,上万个url轮流下载。

再结合各大站长所说“被攻击前几天均出现一个UA为Java 1.x的访问”,基本能确定就是这帮人干的,通过友链、搜索结果获取国内有备案号的、使用cdn的中小型网站,自动爬取其体积较大的资源…

这几天一直在研究CF的优选IP作为国内访问的节点,目前发现福建泉州电信不能访问其他地方访问速度还行,不知道站长做过吗

其实它采用的空referer,取消空referer访问的许可也能起到防御作用,类似的遭遇:https://www.jishusongshu.com/network-tech/cdn-attacked-analysis/

我嘞个鳅鳅,还有这种人的,要多自私才能干出来这种事啊!博主惨的

( ‘-ωก̀ )

是这样的,好多博主的站都被打了,有的损失大的也有好几百块的……而且不分服务商直接打,我也要去看看我站怎么样的了……实在不行只能限流+封禁+走cf了

中招的人确实不少,包括我自己😂搬到cf之后好多了,也就比腾讯云延迟高一丢丢,还能接受

我这里有做一个IP黑名单,https://api.gymxbl.com/ipb/,大家可以在雷池等防火墙里面订阅一下,会不定时更新攻击IP地址。

据说是pcdn在刷下载流量以降低下载与上传之比?反正他们就盯着国内cdn刷,据说很多博客都被刷了(笑www

据说以下ip段都会有攻击?我也不确定(我全站cloudflare就没啥问题,全是爬虫(哭 [群友总结的ip段](https://paste.ubuntu.com/p/4RHXhyc9Qw/)

我网站也被刷了,目前用 IP 黑名单 + 限制带宽的方法还算过得去。

我这边几个江苏扬州的IP刷了几T,请求刷了2亿左右,由于设置了超速报警,及时发现了这一行为,一开始采用边缘脚本跳转到cf的cdn去,后来发现qps在上涨(开始刷请求数了)设置了IP黑名单,然后发现仍然在扣资源包,和阿里云沟通发现IP拉黑只能减少流量账单,请求数是不会少的,真是奸商,然后建议我这边进行升级DCDN全站加速配合边缘WAF,说是成本很少,经过几个小时的测试,发现WAF带来的额外请求数成本比本身CDN时期的开销还大,目前已经不再使用阿里云CDN了,简直是奸商,立于不败之地

他们貌似只刷境内cdn的流量啊,我的cf挂那求打都没被刷

我也被打了180多G,禁掉ip后还会提高QPS刷请求数,真的服了

买个不限流量的 VPS 算了。感觉 CDN 没什么必要。